bingo!CMS クロスサイトスクリプティング(XSS)脆弱性に関するお知らせ

記:2019年9月2日 追記:2019年9月10日

平素よりbingo!CMSをご愛用いただき、誠にありがとうございます。

この度、bingo!CMSにおいて一部機能をご利用いただいている場合、クロスサイト・スクリプティングの脆弱性があることが判明いたしました。

本件の対象製品及び対処方法につきましては、下記のとおりご報告いたしますとともに、ご不安とご迷惑をお掛けいたしますこと、ここに深くお詫び申し上げます。

※9月10日追記:脆弱性の確認方法とその他を追記いたしました。

修正対象となるバージョン

バージョン1.6からバージョン1.7.4

※bingo!CMS クラウドプラットフォームにおきましては、すでに対処済みのため本件の対応は不要です。

脅威の詳細

この脆弱性を悪用された場合、利用者のWebブラウザ上で任意のスクリプトを実行されるおそれがあります。

被害の可能性があるWebサイト

- bingo!CMSバージョン1.6~1.6.2をご利用のWebサイト

- bingo!CMSバージョン1.7以上をご利用で、bingo!CMSの機能を使用しオリジナルの404ページを実装しているWebサイト

※「404」というディレクトリ名のメニューがあり、公開状態になっている場合は実装しています。

※ 未実装のサイトの場合、現在は脆弱性は顕在化しておりませんが、対処法の実施をお願いいたします。

※ bingo!CMSバージョン1.6~1.6.2をご利用のサイトはオリジナル404ページ実装の有無に関わらず、すべて対象となります。

対処法

1. 修正対象ファイルのダウンロード

FTPソフトを利用し、対象ファイルをダウンロードして保存します。

bingo!CMSドキュメントルート/app/etc/installcnf.php

※元のファイルは必ずバックアップを保管してください。

2. 修正対象ファイルへの追記

ダウンロードした「installcnf.php」の2行目から、以下を追記し保存します。

if(isset($_REQUEST['c'])){

$_REQUEST['c'] = htmlspecialchars(strip_tags($_REQUEST['c']));

}

if(isset($_REQUEST['d'])){

$_REQUEST['d'] = htmlspecialchars(strip_tags($_REQUEST['d']));

}

if(isset($_REQUEST['p'])){

$_REQUEST['p'] = htmlspecialchars(strip_tags($_REQUEST['p']));

}

3. 修正対象ファイルのアップロード

追記・保存を行った「installcnf.php」を、再度アップロードします。

脆弱性の確認方法

Firefox または Microsoft Edge をご利用の上、対象サイトのURLに下記パラメータを付与しアクセスしてください。

パラメータ:

/index.php?p=%22%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E&d=feedback&c=

実施例

対象サイトURL:

https://●●●●●.com/

脆弱性確認用URL:

http://●●●●●.com/index.php?p=%22%3E%3Cscript%3Ealert%281%29%3B%3C%2Fscript%3E&d=feedback&c=

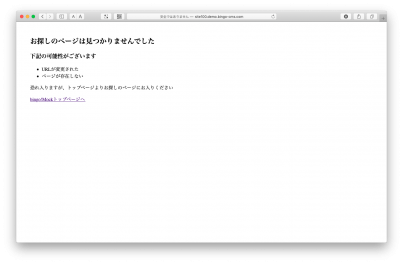

前述の「被害の可能性があるWebサイト」に該当かつ対処法を実施している場合

下記どちらかの状態となります。

- メッセージボックスが表示されない。

- メッセージボックスが表示されず、オリジナルではない通常の404ページ(下記サンプル画像参照)が表示される。

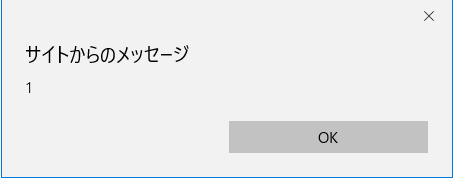

前述の「被害の可能性があるWebサイト」に該当かつ対処法を実施していない場合

下記サンプル画像のようなメッセージボックスが表示されます。

メッセージボックスが表示された状態は、URLのパラメータで指定した任意のスクリプトが実行されたことを意味し、脆弱性があることの証左となります。

メッセージボックスが表示された場合は、本記事内の対処法を必ず実施してください。

なお、この確認方法はご利用のブラウザの種類によりお試しいただけない場合があります。

弊社で確認したところ、Google Chrome 、Internet Explorer 、Safari では、脆弱性の対処前であってもメッセージボックスは表示されませんでした。

本件の脆弱性の確認をする場合には、お手数ですが Firefox か Microsoft Edge で行っていただけますようお願いいたします。

その他

製品プログラムダウンロードページおよびバージョンアッププログラムダウンロードページ内のプログラムファイルは、2019年9月6日(金)に脆弱性対処済みのファイルに差し替えました。

それ以前にダウンロードし、すでにbingo!CMSをインストールされた方は、お手数ですが前述の対処法を必ず実施してください。

また、プログラムファイルをお手元に保存している場合は、該当のファイルを削除し脆弱性対処済みのファイルをダウンロードのうえご利用ください。

本件に関するお問い合わせ

対処法に関してご不明点がある場合、もしくはご利用のWebサイトが対象かどうかわからない場合には、下記専用お問い合わせフォームよりご連絡くださいますようお願いいたします。

その他の方法でお問い合わせいただいた場合(直接メールや電話など)は、回答が遅くなることがございますのでご注意ください。